[Articolo pubblicato alle 6:18 del mattino, potrebbe riportare qualche errore di battitura]

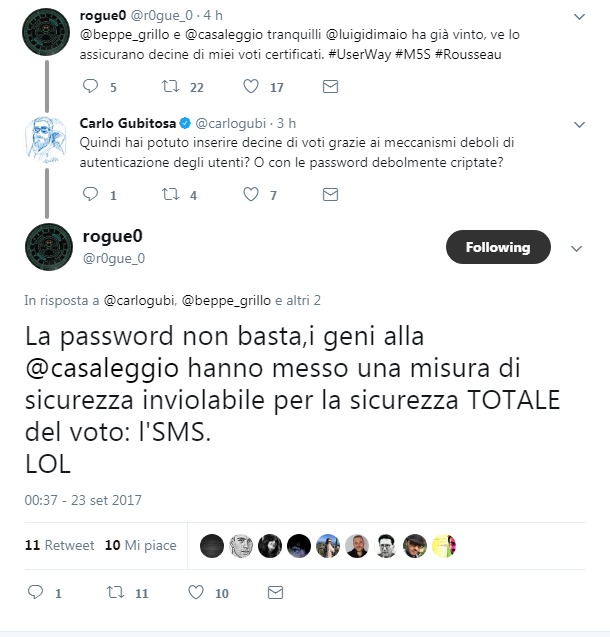

L’hacker che ha fatto impazzire ad agosto la Casaleggio Associati e il Movimento 5 Stelle è tornato a farsi vivo questa notte, molte ore dopo la fine delle votazioni per Luigi Di Maio candidato Presidente del Consiglio. È tornato annunciando con un tweet di aver votato decine di volte:

@beppe_grillo e @casaleggio tranquilli @luigidimaio ha già vinto, ve lo assicurano decine di miei voti certificati. #UserWay #M5S #Rousseau

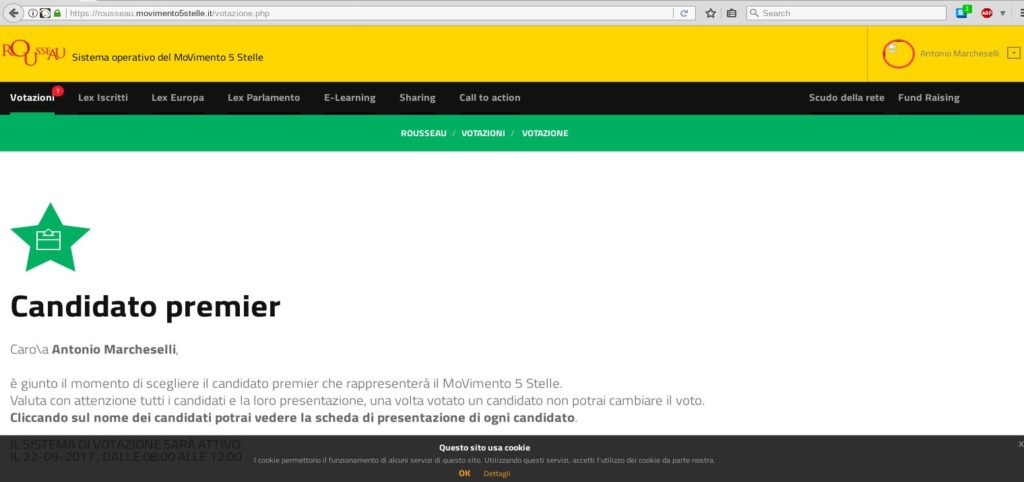

Cosa intende per UserWay? In passato aveva avuto un accesso da “admin” dimostrando di aver avuto accesso al database, in pratica il livello più alto per la gestione dei dati stessi di Rousseau. Questa volta pretende di dimostrare di aver votato o di essere comunque entrato nel portale come attivista, mostrando diverse schermate con nomi e cognomi in chiaro, saltando il controllo dell’SMS tanto citato nelle ultime settimane.

Nel successivo tweet sostiene di aver avuto accesso come Antonio Marcheselli, mostrando la schermata per il voto e pubblicando l’hashtag #JeSuisAntonioMarcheselli:

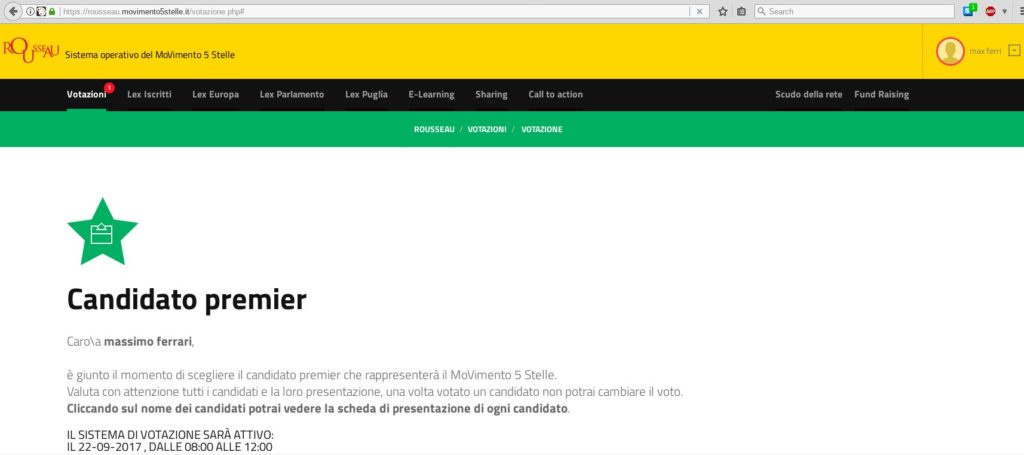

Poi è stata la volta di un utente di nome Massimo Ferrari (“max ferri” come nick su Rousseau), anche in questo caso l’hashtag #JeSuisMassimoFerrari:

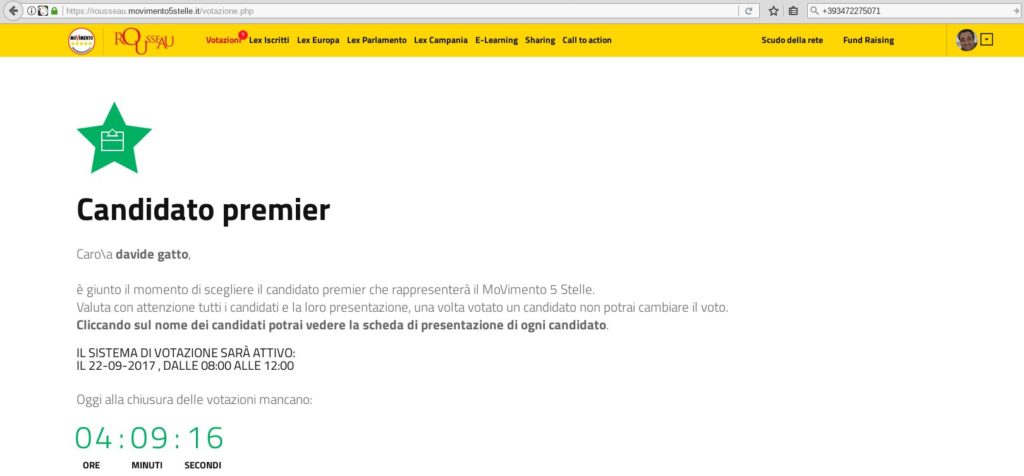

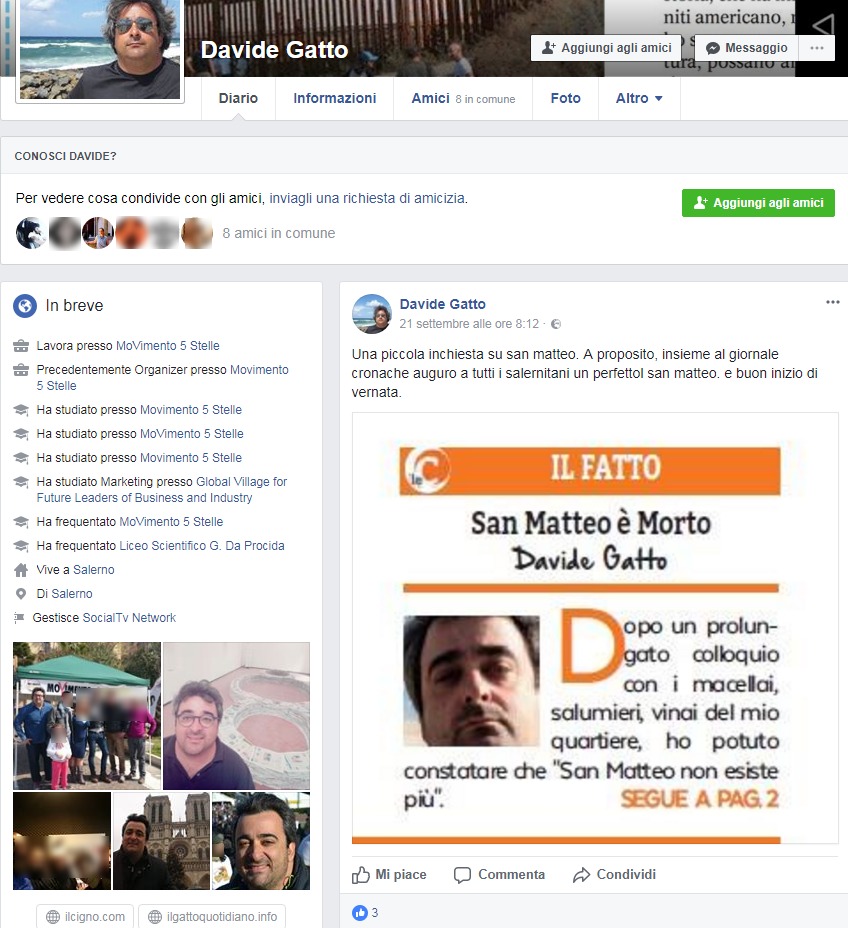

Infine arriva con l’utente Davide Gatto e l’hashtag #JeSuisDavideGatto:

Una nota curiosa. Se il voto ripartiva il 22 dalle ore 8 del mattino e si concludeva alle 12, di fatto mancava poco affinché gli utenti potessero votare. Probabilmente era pronto fin dal mattino.

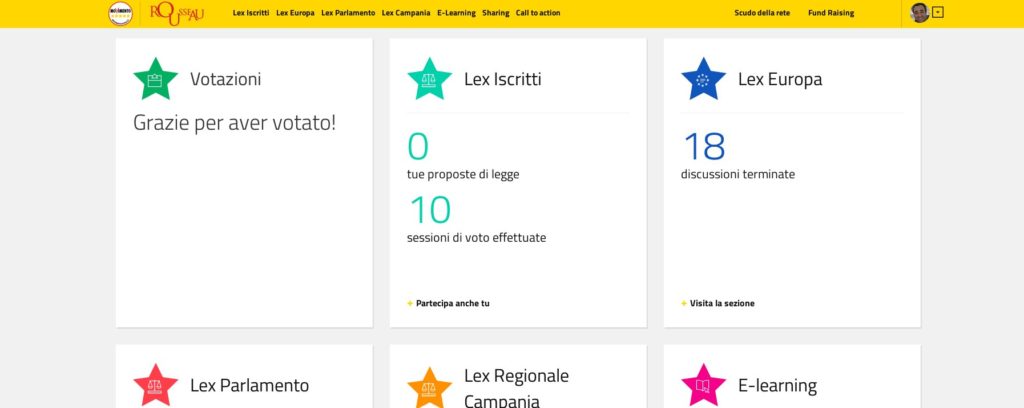

Rispetto agli altri screenshot, l’utente Davide Gatto ha una foto profilo e lo stesso R0gue_0 lascia degli indizi, oltre a mostrare con un tweet successivo che tale utente avrebbe effettivamente votato:

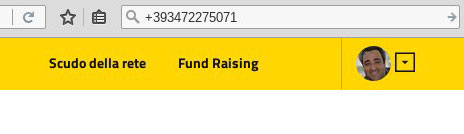

Non è detto che abbia votato a nome di Davide Gatto o che abbia atteso che lo facesse veramente il vero titolare dell’account. Su di lui si concentra in particolar modo, pubblicando nello screen precedente anche un numero di cellulare:

Troviamo un account Facebook a nome Davide Gatto di Salerno, dalle foto coincide, dove oltre ad essere un evidente sostenitore del Movimento 5 Stelle ha come amicizie in comune con me due parlamentari ex M5S, Walter Rizzetto e Serenella Fucksia:

C’è anche un account Twitter (@davidegatto) che però è privato per i follower confermati. In fondo a destra troviamo anche due link, unico funzionante il blog “Il Gatto Quotidiano” dove riporta anche qualche video di SocialTV, il “network” che lui stesso cita in basso nella sua descrizione di profilo (“Gestisce SocialTv Network“).

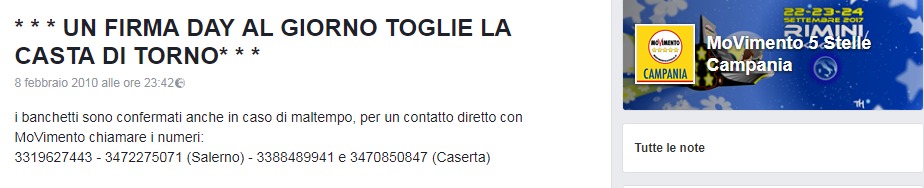

Il numero di cellulare +393472275071 lo troviamo pubblicato online nei Meetup campani (qua associato con nome e cognome), nelle pagine delle liste civiche ospitate su Beppegrillo.it e nella pagina del Movimento 5 Stelle Campania.

Andando più a fondo potremmo pensare perché lo abbia preso di mira, visto che risulta essere amico su Facebook dell’account privato di Luigi Di Maio:

Davide Gatto è comunque un attivista di lunga data, infatti era già noto al pubblico grazie ad interventi televisivi come quello del 2011 a “Salerno Parla”:

Insomma, R0gue_0 ha preso di mira un attivista di lunga data, campano come Luigi Di Maio e suo amico su Facebook. Pare evidente il suo voler toccare alcune persone in particolare.

La sicurezza del voto e l’SMS

R0gue_0 scrive un tweet abbastanza evidente:

La password non basta,i geni alla @casaleggio hanno messo una misura di sicurezza inviolabile per la sicurezza TOTALE del voto: l’SMS. LOL

Il riferimento è palese, infatti nel comunicato sul “Blog delle Stelle” del 22 settembre lo stesso Movimento sostiene la “sicurezza totale del voto“, il famoso “doppio passaggio dell’sms” e conferma che ci sarebbe stato un controllo di fronte ad eventuali attacchi informatici, sostenendo con decisione che ci sono stati ma “respinti“:

La partecipazione registrata è stata non a caso tra le migliori di sempre ed è stata realizzata nonostante il doppio passaggio dell’sms sul cellulare, istituito e utilizzato per la prima volta per garantire la sicurezza totale del voto.

Ringraziamo tutti gli iscritti che hanno partecipato e che hanno consentito un record mondiale: il primo candidato premier di una forza politica scelto e votato interamente in Rete. Non è stato facile, anche considerati i vili attacchi hacker di quest’estate che ci hanno fatto sudare sette camicie in agosto per innalzare la sicurezza e l’affidabilità del Sistema Operativo. Ma visto il risultato di oggi, non si può che essere soddisfatti. Quindi ringraziamo anche tutti i tecnici che hanno sacrificato le loro meritate vacanze, affinché oggi potessimo celebrare quest’ulteriore passo in avanti della democrazia diretta online. Nelle giornate di ieri e oggi abbiamo notato dei tentativi di attacchi, simili ai precedenti, che sono stati respinti. La nostra casa era difesa come una fortezza e le nostre telecamere di sicurezza virtuali hanno registrato tutte le tracce lasciate utili per la loro identificazione, che saranno prontamente girate alla polizia postale. Ringraziamo infine tutti i candidati.

Personalmente l’avevo già detto in passato, come riportato su Formiche, che il sistema della doppia verifica non garantisce maggiore sicurezza al voto perché il problema riscontrato ad agosto riguardava il database e ciò che si poteva fare, non il login degli utenti:

Il sistema della doppia verifica “a me non tranquillizza per niente”, spiega Puente. Nella sera del 6 settembre, infatti, è stata inviata una mail agli iscritti di M5s in cui si legge: “Se recentemente non sei più entrato su Rousseau ti consigliamo di fare il login da qui: rousseau.movimento5stelle.it. Da alcuni giorni infatti, oltre che inserire l’email e la password, dovrai inserire anche un codice che riceverai via sms al numero di telefono inserito nel tuo profilo sul MoVimento 5 Stelle”. È sufficiente o è solo una cortina di fumo? “Il problema – risponde Puente – non era il login, ma la possibilità di alterare ed intervenire sul database tramite altre falle di sicurezza. Puoi installare una porta blindata per la tua sicurezza, ma se il muro è in cartongesso…” e poi conclude: “La storia della doppia verifica non ha a che fare con il problema di sicurezza del database”.

La domanda è: come potrebbe essere entrato con gli account di altri attivisti senza farsi notare neanche dai diretti proprietari?

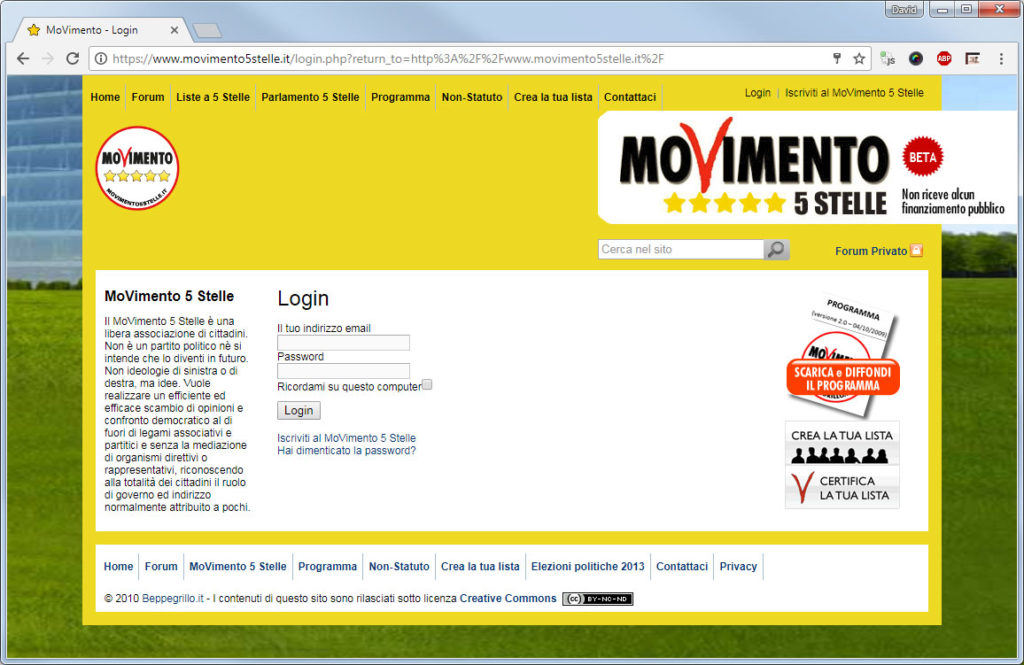

Quando si accede a Rousseau bisogna procedere con l’inserimento della propria email, password e successivamente de codice fornito dall’SMS. Una volta collegato chiunque può effettuare un logout e tentare nuovamente l’accesso, ma questa volta nessun codice viene richiesto e inviato tramite SMS. Questo basta per creare una sessione sfruttata magari da R0gue_0, collegandosi poco dopo o durante una delle “vittime“? No, perché provando ad effettuare un login tramite il mio cellulare, sconnesso dalla stessa linea telefonica del mio PC, mi veniva richiesto il codice pervenuto tramite un nuovo SMS. Escluderei questa possibilità.

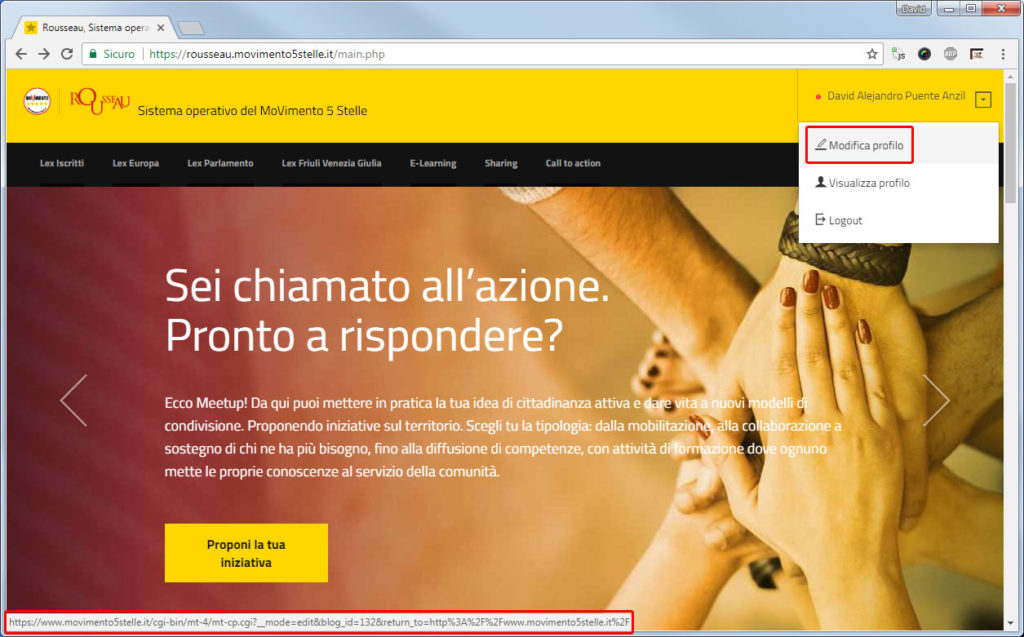

Ogni utente potrebbe andare a modificare i dati del proprio profilo, ma ciò non avviene affatto nello stesso sito Rousseau.movimento5stelle.it.

L’utente viene dirottato al sito Movimento5stelle.it dove bisogna effettuare nuovamente un login, ma questa volta senza la doppia conferma dell’SMS.

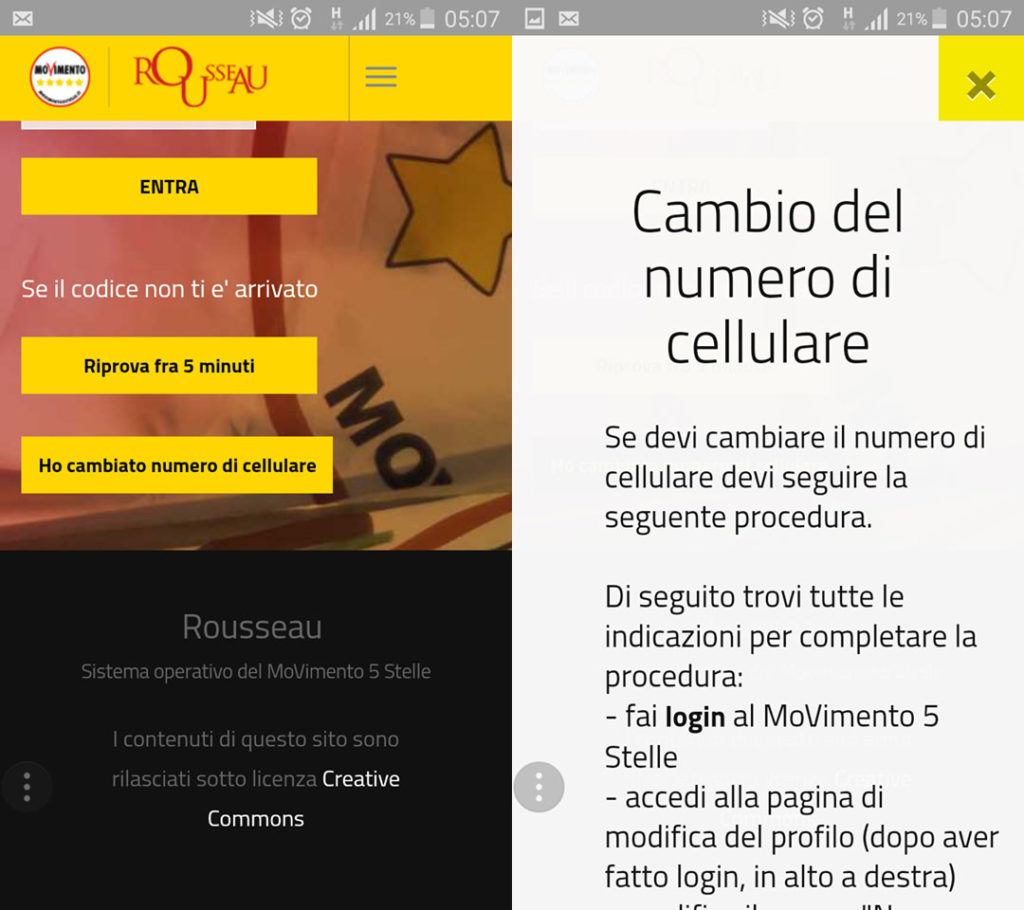

Accedendo al pannello di modifica del profilo possiamo cambiare non solo le email, ma anche il numero di cellulare. Non è una novità, questa possibilità viene fornita nel sito Rousseau.movimento5stelle.it quando viene richiesto di inserire il codice ricevuto tramite l’SMS cliccando sul bottone “Ho cambiato numero di cellulare“:

Accedendo trovo assurdo leggere l’avviso “Numero cellulare NON verificato“, eppure a Rousseau accedo senza alcun problema e ricevo gli SMS, così come l’email di conferma del mio voto del 21 settembre.

Visto ciò potrei fare la seguente supposizione. Bisognerebbe capire se sono presenti falle sul portale del Movimento5stelle.it tali da poter poi accedere nuovamente al database, lo stesso che gestisce l’account utente di Rousseau, e tali da poter modificare il numero di cellulare per poter accedere e l’email per ricevere l’eventuale conferma di voto. Successivamente il “pirata informatico” potrebbe aver alterato il database per permettere al proprietario di poter votare senza che si rendesse conto dell’intrusione (potrebbe anche aver già votato in precedenza e alterato il suo voto).

Questa rimane una supposizione, tuttavia R0gue_0 aveva già dimostrato di essere entrato nei siti e visti i problemi per le operazioni di voto appena trascorse, così come il presunto attacco informatico bloccato da non si sa chi, dovrebbe far scattare una campanella d’allarme anche se è tutt’ora evidente che il vincitore sarà Di Maio.

Un’altra supposizione potrebbe essere quella della clonazione degli account usati, cosi da poterli usare indisturbato.

Oltre al campanellino d’allarme, chi di dovere dovrebbe considerare l’orario presente in uno degli screen per cercare eventuali corrispondenze con il login e altri dati degli utenti.

AGGIORNAMENTO ore 16:32

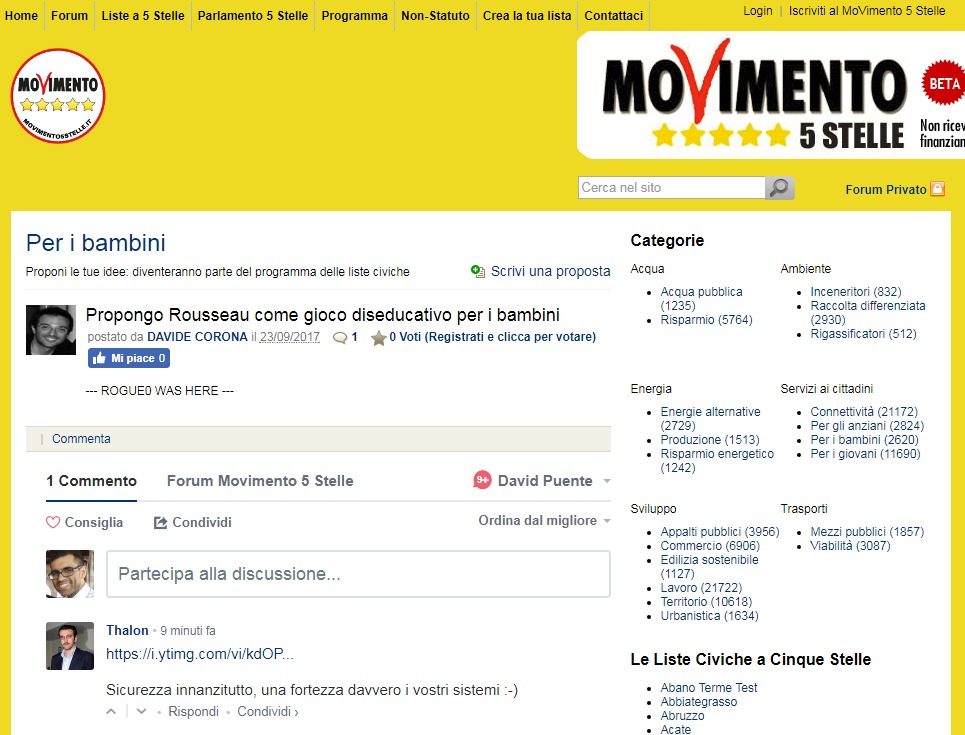

R0gue_0 è tornato in azione pubblicando due link al sito Movimento5Stelle.it. Ecco il primo fornito in uno dei suoi tweet:

Propongo Rousseau come gioco diseducativo per i bambini

postato da DAVIDE CORONA il 23/09/2017

— ROGUE0 WAS HERE —

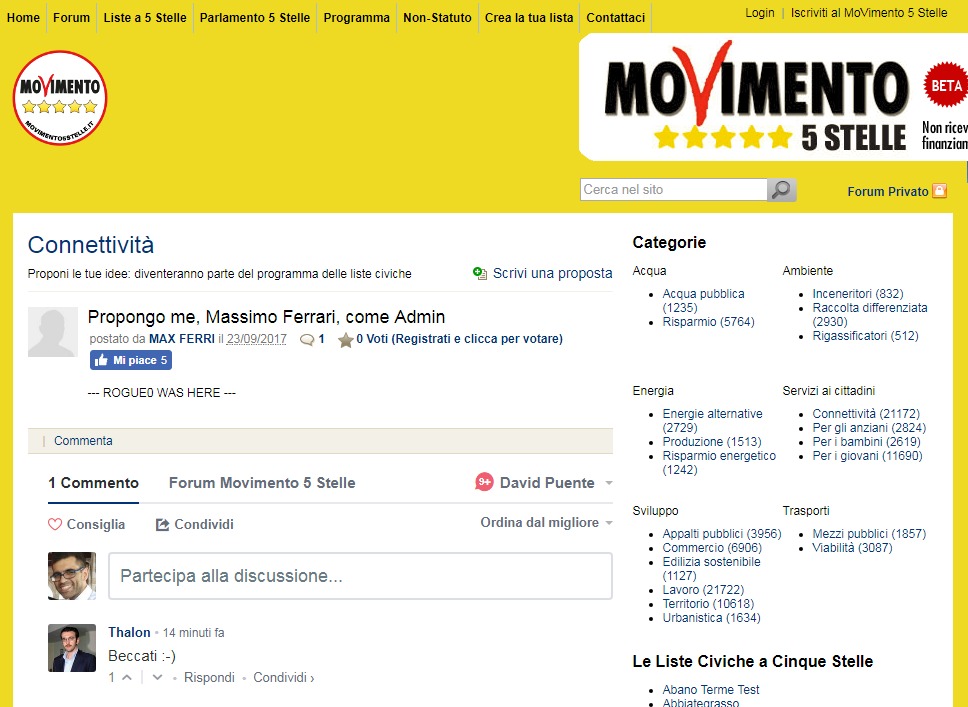

Ecco il secondo riportato in un altro tweet:

Propongo me, Massimo Ferrari, come Admin

postato da MAX FERRI il 23/09/2017

— ROGUE0 WAS HERE —

In due tweet (1,2) vorrebbe dimostrare di essere entrato come utente certificato nel Blog delle Stelle usando l’account di Giancarlo Cancelleri (guardate in alto a destra):

AGGIORNAMENTO 24 settembre 2017

In un articolo di Martina Pennisi vengono riportate le dichiarazioni di Davide Gatto che confermano l’intervento di R0gue_0:

«Confermo che qualcuno ha scoperto la mia password e l’ha usata per loggarsi: i gestori della piattaforma mi hanno aiutato a ripristinare l’account», dichiara Gatto al Corriere. «L’intruso aveva cambiato il numero di telefono usato per l’autenticazione. Procederò con una denuncia alla Polizia postale. Io non avevo votato perché ero a Rimini e dal cellulare non riuscivo», aggiunge.

[l’articolo potrebbe subire aggiornamenti]