Della serie “a volte ritornano“. Un vecchio post del 7 marzo 2016 pubblicato da un tal Antonio è stato nuovamente condiviso in questi giorni in merito ad una presunta truffa attraverso il sistema di pagamento contactless:

Lo sapete cosa ha in mano questo individuo?! E’ un POS mobile che legge le carte di credito e i bancomat contactless. Questo personaggio, uno dei tanti, si aggira nei luoghi affollati appoggiandolo a borse, giacche e pantaloni di ignari utenti, alla ricerca di una carta che esegue transazioni al solo avvicinamento dell’apparato. Prestare attenzione!!!

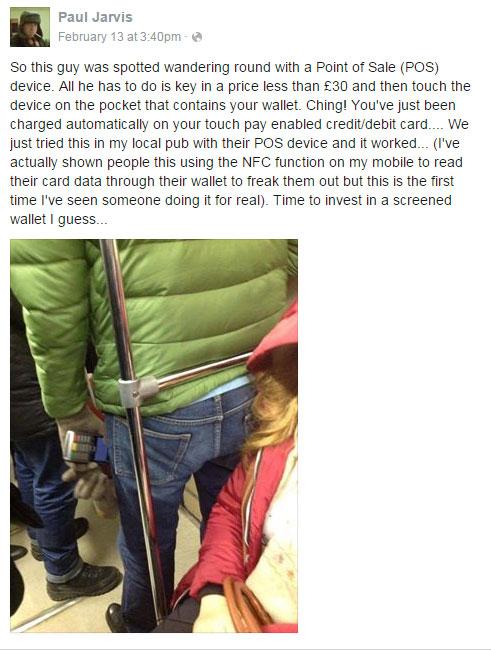

La foto circola da molto prima, venne riportata da un articolo del Dailymail del 17 febbraio 2016 (in Italia ci pensò Libero) e ancor prima, il 13 febbraio, da un tale Paul Jarvis (come raccontato dal Telegraph). Conoscevo il post, è stato successivamente rimosso e per fortuna l’avevo salvato appositamente su Archive:

So this guy was spotted wandering round with a Point of Sale (POS) device. All he has to do is key in a price less than £30 and then touch the device on the pocket that contains your wallet. Ching! You’ve just been charged automatically on your touch pay enabled credit/debit card…. We just tried this in my local pub with their POS device and it worked… (I’ve actually shown people this using the NFC function on my mobile to read their card data through their wallet to freak them out but this is the first time I’ve seen someone doing it for real). Time to invest in a screened wallet I guess…

La foto venne pubblicata ancor prima, l’otto febbraio 2016, dal sito russo Tjournal.ru citando un altro account Facebook di un presunto dipendente dell’azienda del noto antivirus “Kaspersky Lab” di nome Oleg Gorobets.

Perché non dovremmo allarmarci? Il primo problema riguarda il raggio di azione, come spiegato in un articolo del blog di Kaspersky Lab del 29 luglio 2015:

Il raggio della trasmissione NFC è breve, inferiore ai 3 cm, per cui per il furto c’è un primo impedimento fisico. Il lettore, in sostanza, dovrebbe essere collocato nelle immediatissime vicinanze della tessera, operazione che non passa certo inosservata.

Lo stesso articolo spiega che per riuscire in un’impresa del genere bisognerebbe costruire un lettore apposito, come già sviluppato da dei ricercatori dell’Università di Surrey:

Tuttavia, si potrebbe costruire un lettore in grado di funzionare con un raggio d’azione più ampio. Ad esempio, alcuni ricercatori dell’Università di Surrey hanno progettato uno scanner compatto in grado di leggere i dati NFC da una distanza di 80 cm.

Il problema successivo per il truffatore è la crittografia le cui chiavi vengono emesse dalla banca:

“In teoria, è possibile creare un terminale in grado di leggere i dati NFC di una carta direttamente dal portafoglio. Tuttavia, questo terminale dovrebbe utilizzare chiavi crittografiche prese dalla banca che accetta la transazione e dal sistema di pagamento. Le chiavi crittografiche vengono emesse dalla banca il che vuol dire che sarebbe facile rintracciare la truffa o effettuare delle indagini”, ci ha spiegato Alexander Taratorin, di Raiffeisen Bank.

Un ulteriore problema è la rintracciabilità dei pagamenti, permettendo alle forze dell’ordine di risalire al truffatore. Della serie “il gioco non vale la candela“.

Anche nel caso vi fosse un “super hacker” in combutta con il dipendente di una banca, chiunque venisse truffato verrà rimborsato in pochi giorni (grazie a garanzie come quelle del consorzio “Patti chiari” – leggi PDF) dopo aver presentato denuncia presso le autorità.

Un consiglio utile: attivate le notifiche SMS per i vostri pagamenti, così sarete sempre sicuri anche nel caso le vostre carte venissero clonate.