Avete visto il sito Jeckoone.com? Bello, bellissimo! Un sito che a prima vista sembra proprio il lancio di un film, con un video molto divertente:

Ecco la trascrizione del video:

Mi chiamo Viper e sono uno dei fondatori della Jeckoone. La nostra società è specializzata in attacchi informatici e frodi di varia natura: cyber ricatti, furto di segreti commerciali, spionaggio, efrazioni. Se desideri danneggiare un’azienda o sottrarre dati sensibili, da oggi potrai contare sulle nostre capacità professionali e sulla più assoluta riservatezza.

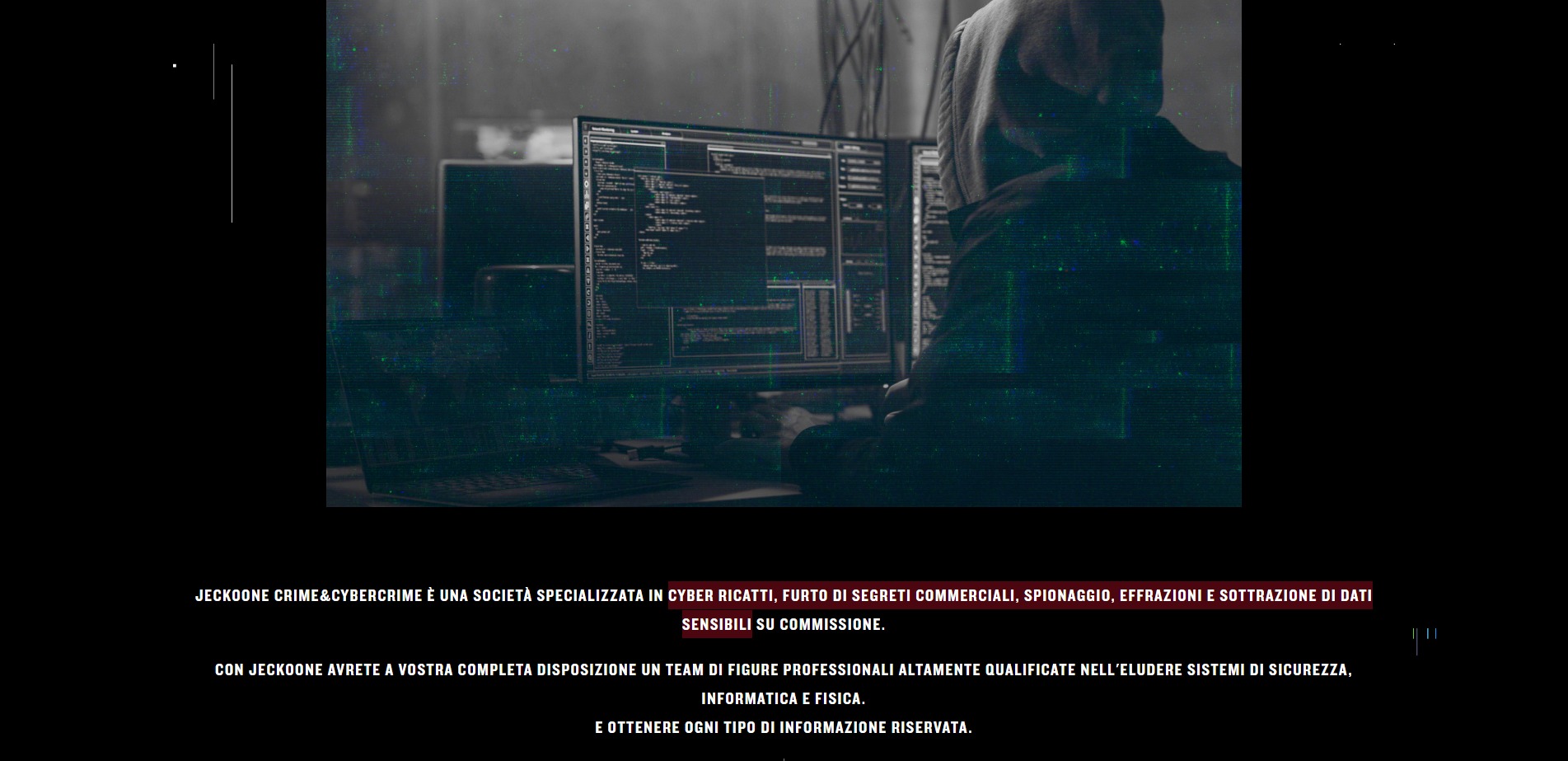

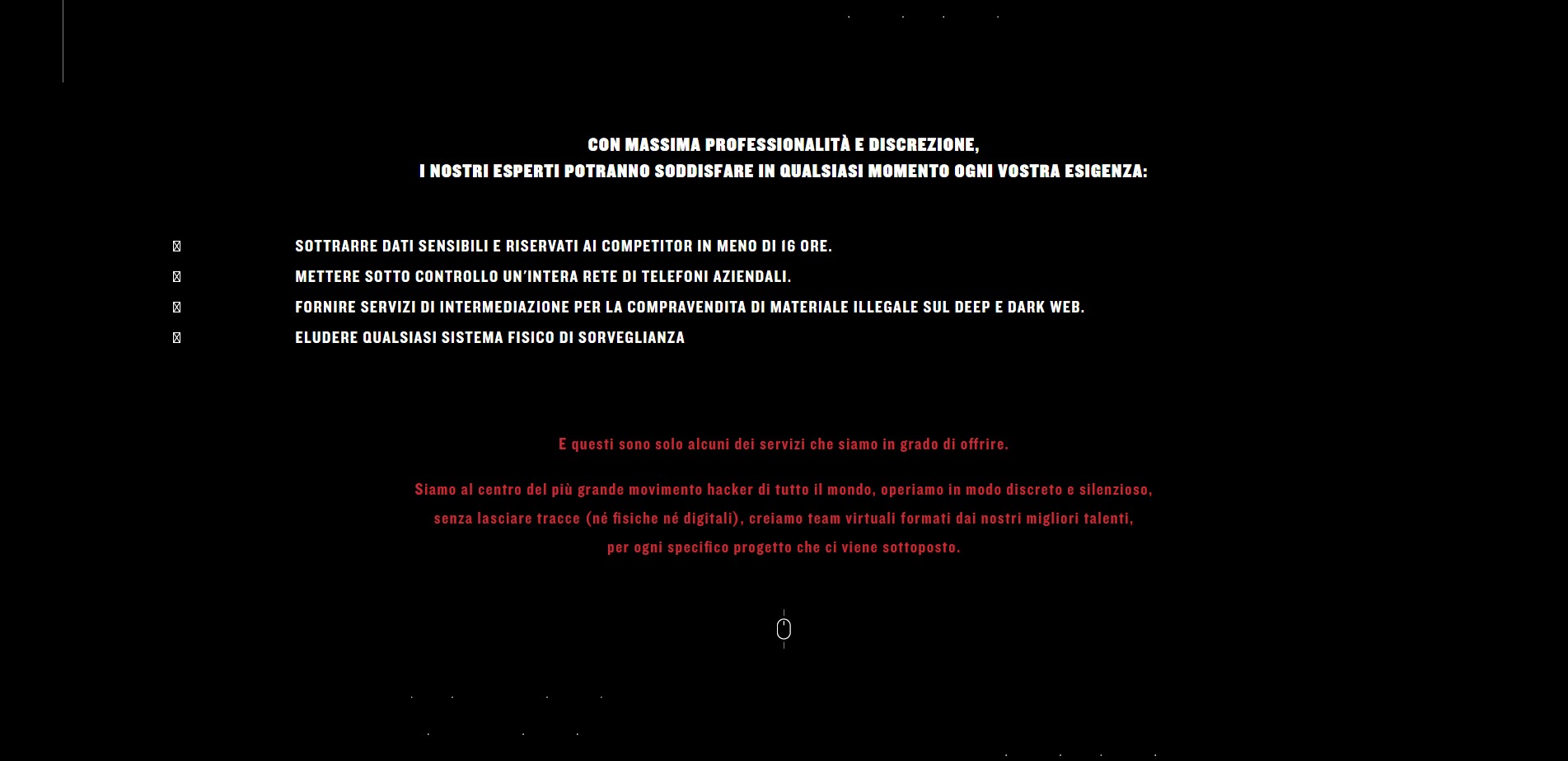

Ecco le schermate del sito:

Per contattarli bisogna usare Telegram, il che è anche “accettabile” vista la voglia di segretezza, ma sappiate che tutto inizia con un probabile “BOT” @JeckoOne:

Le istruzioni fornite sono le seguenti:

Questo è il PROTOCOLLO per entrare in contatto con JeckoOne:

1° Fase: Verifiche sull’identità del MANDANTE. Durata: 4/7 giorni.

In questa fase il MANDANTE non deve entrare in contatto con l’Organizzazione.2° Fase: Conversazione con il MANDANTE attraverso chat segreta Telegram. Durata: 2/4 giorni.

In questa fase verificheremo il TARGET e l’OPERAZIONE richiesta.3° Fase: Contatto con il MANDANTE (primo e unico incontro fisico).

Ti comunicheremo un luogo con un preavviso di max 20 minuti.

In questa fase verrà comunicato l’importo dell’operazione.RULES

Il protocollo avrà inizio dal momento in cui risponderai a questo messaggio digitando “AVVIA PROTOCOLLO”.

L’avvio del PROTOCOLLO è irreversibile e si conclude solo attraverso il pagamento dell’importo.

Il MANDANTE non può, in nessun modo interrompere il protocollo.

JeckoOne si riserva il diritto di interrompere il protocollo.

Qualunque tentativo di danneggiare l’Organizzazione è altamente sconsigliato.

Solo a me puzza di bufalona cosmica? Vediamo. Il dominio è stato registrato il 29 aprile 2018 e ha il Whois oscurato:

Il sito dovrebbe essere hostato su Google Cloud (non proprio furba come cosa).

Veniamo agli elementi del sito. Nel logo troviamo una scritta “J1001010” molto curiosa, che però non porta a nulla se a degli account Twitter con i contenuti protetti come questo:

Tentativo di depistaggio? Ci può stare.

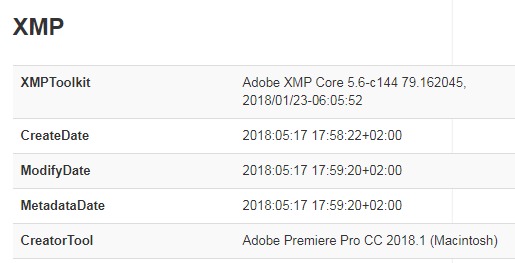

A questo punto guardo nel codice se c’è qualche firma o altro di significativo, ma nulla da fare. Passo al video per due semplici motivi: mi piace e voglio leggere i metadati:

CreatorTool: Adobe Premiere Pro CC 2018.1 (Macintosh)

Il video è stato creato con Adobe Premiere Pro CC in data 17 maggio, molto recente. Però andiamo avanti, perché ad un certo punto ho urlato “Cyber LOL” e vi spiego il perché con il seguente screenshot:

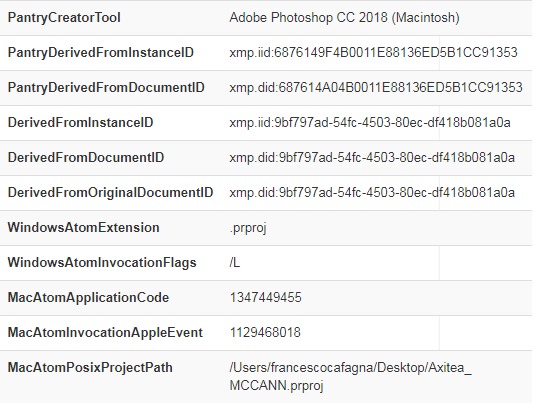

MacAtomPosixProjectPath /Users/francescocafagna/Desktop/Axitea_ MCCANN.prproj

Esatto! Il video è stato creato con un Mac avente utente “Francesco Cafagna” e il nome del file usato per salvare il progetto di Premiere è “Axitea_ MCCANN.prproj“. Proviamo a cercare che cos’è Axitea e troviamo una società che si occupa di sicurezza informatica:

Il nome di “Francesco Cafagna” potrebbe riguardare il videomaker che ha montato il video. Trovo lo stesso nome e cognome, con la qualifica di videomaker, nel sito Freedamedia.com:

Sia chiaro, non è colpa sua se il suo nome compare nei metadati del file, non è sua responsabilità. Chi ha tenuto conto della segretezza del sito doveva pensarci, non lo ha fatto e “buongiorno stelline“.

Bella trovata pubblicitaria (per poi promuovere servizi di sicurezza), scusate se l’ho rovinata.

AGGIORNAMENTO

Il primo tweet pubblicato con l’hashtag “#jeckoone” è quello dell’account @mybeautypedia il 2 maggio alle ore 11:17 con uno short link di Google:

Ma questa gente lo sa che questi sono reati punibili con la galera? Adesso, gli hacker fanno pure la pubblicità….Mah!!! ???? Guardate qui -> http://goo.gl/y8hZ96 #jeckoone #crime&cybercrime #sicurezza JeckoOne http://goo.gl/y8hZ96

Se cliccate sul link http://goo.gl/y8hZ96 venite rimandati al seguente:

http://l12.eu/axitea-2154-au/3K9XVW5A0IYGX1C32QFU

Ecco la dimostrazione:

Buongiorno stelline.